HACKING

ÉTICO

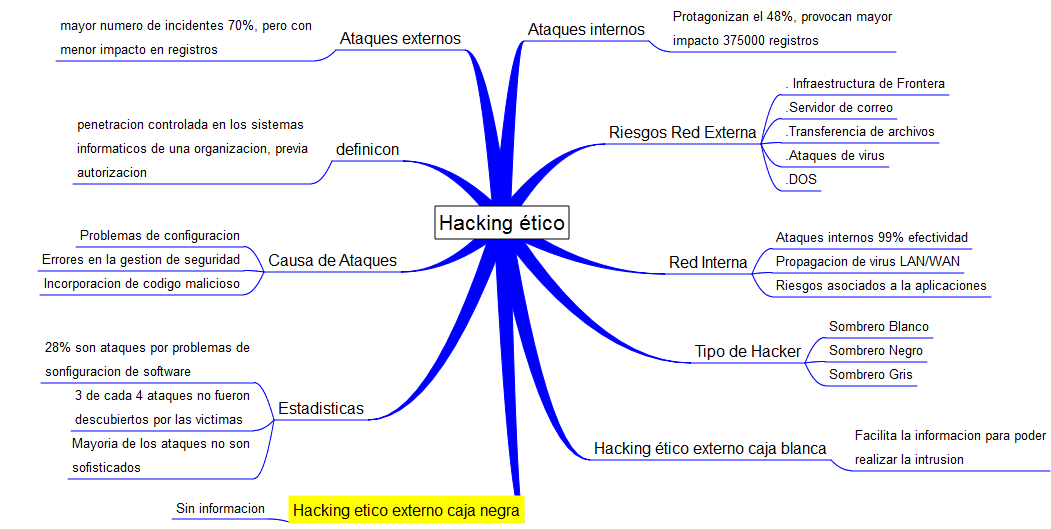

Hacking

Ético consiste en una penetración controlada en los sistemas informáticos de

una empresa, de la misma forma que lo haría un hacker o pirata informático pero

de forma ética, previa autorización. El objetivo principal de la aplicación de

hacking ético es descubrir las deficiencias relativas a seguridad y las

vulnerabilidades de los sistemas informáticos, analizarlas, calibrar su grado

de riesgo y peligrosidad, y recomendar las posibles soluciones más apropiadas

para cada una de ellas.

Hacking

ético es una forma de referirse al acto de una persona usar sus conocimientos

de informática y seguridad para realizar pruebas en redes y encontrar

vulnerabilidades, para luego reportarlas y que se tomen medidas, sin hacer

daño.

La idea es tener el conocimiento de cuales elementos dentro de una red son vulnerables y corregirlo antes que ocurra hurto de información, por ejemplo.

Estas pruebas se llaman "pen tests" o "penetration tests" en inglés. En español se conocen como "pruebas de penetración", en donde se intenta de múltiples formas burlar la seguridad de la red para robar información sensitiva de una organización, para luego reportarlo a dicha organización y así mejorar su seguridad.

QUE

PUEDE HACER UN HACKER

Se sugiere a empresas que vayan a contratar los servicios de una empresa que ofrezca el servicio de hacking ético, que la misma sea certificada por entidades u organizaciones con un buen grado de reconocimiento a nivel mundial.

Reconocimiento

•

Pasivo

◼

Rastreo (escaneo)

•

Activo

◼

Acceso

•

Sistema operativo / Aplicación

•

Redes

•

Denegación de servicio

◼

Mantener el acceso

◼

Borrado de huellas

Borrado de huellas

Mantener el acceso

Obtener acceso

Escaneo

Reconocimiento

Un

hacker ético intenta responder a las siguientes preguntas:

• ¿Qué

puede saber un intruso de su objetivo? Fases 1 y 2

• ¿Qué

puede hacer un intruso con esa información? Fases 3 y 4

• ¿Se

podría detectar un intento de ataque? Fases 5 y 6

◼ ¿Para

qué

querría una empresa contratar a un hacker Ético?

PERFIL

DE HABILIDADES DE UN HACKER ÉTICO

◼

Experto en algún campo de la informática.

◼

Conocimientos profundos de diversas plataformas

(Windows,

Unix, Linux).

◼

Conocimientos de redes

◼

Conocimientos de hardware y software.

¿QUÉ

DEBE HACER UN HACKER ÉTICO?

◼ Fases

de un proceso de evaluación de la seguridad:

◼

Preparación – Se debe tener un contrato firmado por escrito donde se exonere

al hacker ético de toda responsabilidad como consecuencia de las pruebas que realice

(siempre que sea dentro del marco acordado)

◼

Gestión – Preparación de un informe donde se detallen las pruebas y posibles

vulnerabilidades detectadas.

◼

Conclusión – Comunicación a la empresa del informe y de las posibles

soluciones.

MODOS

DE HACKING ETICO

◼ Redes

remotas – Simulación de un ataque desde Internet.

◼ Redes

locales – Simulación de un ataque desde dentro (empleados, hacker que ha obtenido

privilegios en un sistema,...)

◼

Ingeniería social – Probar la confianza de los empleados.

◼

Seguridad física – Accesos físicos (equipos, cintas de backup,...)